CUBRID에서 Java SP를 사용해서 양방향 암호화 함수 사용하기

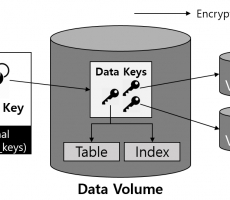

CUBRID DBMS(이하 'CUBRID')는 단방향(MD5, SHA1, SHA2) 암호화 함수만 지원하고, 양방향 암호화 함수는 지원하지 않고 있습니다.

비밀번호와 같이 암호화한 값을 복호화해서 사용하지 않는 경우에는 단방향 암호화 함수를 사용할 수 있지만

개인정보와 같이 암호화가 필수이고, 복호화해서 사용이 필요한 경우에는 양방향 암호화 함수를 사용해야 합니다.

현재는 데이터베이스가 데이터를 받을 때부터 암호화 솔루션 업체에서 제공하는 API 방식을 사용해서 암호화한 데이터를 받게 하거나

외부 라이브러리를 사용하는 Java Stored Function/Procedure(이하 'Java SP')를 구현해서 데이터베이스가 평문 데이터를 받아서 암호화 하게 하고 있습니다.

CUBRID는 Java SP를 지원하고 있어서 Java로 구현할 수만 있으면 새로운 기능을 만들어서 추가할 수 있는 장점이 있습니다.

그래서 양방향 암호화 함수도 암호화 솔루션 업체에서 제공하는 것처럼 CUBRID의 기능으로 추가해서 사용할 수 있는 것입니다.

'Java 양방향 암호화 함수 구현'에 대해서 검색해보면 이미 많은 분들이 Java 기본 라이브러리를 사용해서 양방향 암호화 함수를 만들어 놓았습니다.

이러한 내용들을 정리해서 CUBRID에서 Java SP로 양방향 암호화 함수를 사용하기까지의 내용을 이번 블로그에서 다루겠습니다.

양방향 암호화 함수 구현은 대칭키 블록 암호화 알고리즘인 AES256을 사용하겠습니다.

먼저 개발환경을 구축해야 합니다.

서버 OS는 CentOS 7.6버전을 사용했습니다.

|

1

2

3

4

5

|

Shell>cat /etc/centos-release

CentOS Linux release 7.6.1810 (Core)

Shell> uname -a

Linux localhost.localdomain 3.10.0-957.el7.x86_64 #1 SMP Thu Nov 8 23:39:32 UTC 2018 x86_64 x86_64 x86_64 GNU/Linux

|

가장 먼저 OpenJDK를 설치합니다.

OpenJDK 버전은 잠시 후에 한 번 더 확인하겠지만 1.8.0_232버전을 설치했습니다.

|

1

2

3

4

5

6

7

8

9

|

Shell> sudo yum install -y java-1.8.0-openjdk-devel.x86_64

Shell> java -version

openjdk version "1.8.0_232"

OpenJDK Runtime Environment (build 1.8.0_232-b09)

OpenJDK 64-Bit Server VM (build 25.232-b09, mixed mode)

Shell> javac -version

javac 1.8.0_232

|

이번에는 CUBRID를 설치합니다.

CUBRID만 독립적으로 관리하기 위해 cubrid 계정을 생성했습니다.

|

1

2

|

Shell> sudo useradd cubrid

Shell> sudo su - cubrid

|

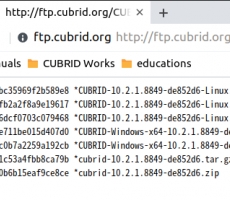

http://ftp.cubrid.org 에서 가장 최신 버전의 CUBRID를 다운로드 받습니다.

지금은 10.2버전까지 릴리스되어 있습니다.

쉘 스크립트 설치 파일로 설치할 수도 있지만 여기서는 Tarball 설치 파일을 다운로드 받아서 설치해보겠습니다.

|

1

2

|

Shell> curl -O http://ftp.cubrid.org/CUBRID_Engine/10.2/CUBRID-10.2.0.8797-d56a158-Linux.x86_64.tar.gz

Shell> tar -zxvf CUBRID-10.2.0.8797-d56a158-Linux.x86_64.tar.gz

|

Tarball 설치 파일은 CUBRID 사용에 필요한 환경변수를 설정해주는 .cubrid.sh 파일이 포함되어 있지 않습니다.

그래서 별도로 cubrid.sh 파일을 만들어줘야 합니다.

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

|

Shell> cat << EOF > cubrid.sh

export CUBRID=/home/cubrid/CUBRID

export CUBRID_DATABASES=\$CUBRID/databases

if [ ! -z \$LD_LIBRARY_PATH ]; then

export LD_LIBRARY_PATH=\$CUBRID/lib:\$LD_LIBRARY_PATH

else

export LD_LIBRARY_PATH=\$CUBRID/lib

fi

export SHLIB_PATH=\$LD_LIBRARY_PATH

export LIBPATH=\$LD_LIBRARY_PATH

export PATH=\$CUBRID/bin:\$PATH

export TMPDIR=\$CUBRID/tmp

if [ ! -d \$TMPDIR ]; then

mkdir -p \$TMPDIR

fi

export CUBRID_TMP=\$CUBRID/var/CUBRID_SOCK

if [ ! -d \$CUBRID_TMP ]; then

mkdir -p \$CUBRID_TMP

fi

export JAVA_HOME=/usr/lib/jvm/java

export PATH=\$JAVA_HOME/bin:\$PATH

export CLASSPATH=.

export LD_LIBRARY_PATH=\$JAVA_HOME/jre/lib/amd64:\$JAVA_HOME/jre/lib/amd64/server:\$LD_LIBRARY_PATH

EOF

|

cubrid.sh 파일을 실행해서 환경변수 설정까지 마치고, cubrid_rel 유틸리티를 실행하면 현재 CUBRID 버전을 확인할 수 있습니다.

|

1

2

3

4

5

6

7

8

9

|

Shell> cat << EOF >> $HOME/.bash_profile

. /home/cubrid/cubrid.sh

EOF

Shell> . $HOME/.bash_profile

Shell> cubrid_rel

CUBRID 10.2 (10.2.0.8797-d56a158) (64bit release build for Linux) (Dec 5 2019 21:42:17)

|

Java에 관련된 환경변수도 cubrid.sh 파일에 같이 설정했기 때문에 아래 명령어로 JRE, JDK 버전을 확인할 수 있습니다.

|

1

2

3

4

5

6

7

|

Shell> java -version

openjdk version "1.8.0_232"

OpenJDK Runtime Environment (build 1.8.0_232-b09)

OpenJDK 64-Bit Server VM (build 25.232-b09, mixed mode)

Shell> javac -version

javac 1.8.0_232

|

Java SP를 테스트하려면 데이터베이스가 만들어져 있어야 합니다.

데이터베이스를 생성할 디렉터리를 먼저 만들어준 후 createdb 유틸리티로 데이터베이스를 만들겠습니다.

그리고 cubrid service start 시 자동으로 시작하도록 설정하겠습니다.

|

1

2

3

4

5

6

|

Shell> mkdir -p $HOME/databases/demodb/java

Shell> ln -s $HOME/databases $CUBRID/databases

Shell> cubrid createdb -F $HOME/databases/demodb demodb ko_KR.utf8

Shell> sed s/#server=foo,bar/server=demodb/g -i $CUBRID/conf/cubrid.conf

|

참고로 loadjava 유틸리티로 Java Class 파일 Load 시 java 디렉터리가 자동으로 생성됩니다.

여기서는 데이터베이스를 생성할 디렉터리를 만들면서 java 디렉터리도 같이 만들었습니다.

CUBRID 기본 설정에서는 Java SP를 사용하지 않습니다.

Java SP를 사용하기 위해서는 $CUBRID/conf/cubrid.conf 환경설정 파일에 java_stored_procedure=y 로 설정해야 합니다.

|

1

2

3

|

Shell> cat << EOF >> $CUBRID/conf/cubrid.conf

> java_stored_procedure=y

> EOF

|

설치와 모든 설정을 마쳤으니 CUBRID 서비스를 시작하겠습니다.

CUBRID 서비스가 정상적으로 시작되면 위에서 생성한 demodb 데이터베이스(이하 'demodb')의 java_stored_procedure 설정을 확인합니다.

java_stored_procedure=y 로 되어 있기 때문에 정상적으로 Java SP를 사용할 수 있습니다.

|

1

2

3

4

|

Shell> cubrid service start

Shell> cubrid paramdump demodb | grep java

java_stored_procedure=y

|

jps 유틸리티와 ps 명령어로 demodb에서 사용하는 JVM 프로세스를 확인할 수 있습니다.

|

1

2

3

4

5

|

Shell> jps -v

17085 -Djava.util.logging.config.file=/home/cubrid/CUBRID/java/logging.properties -Xrs

Shell> ps -ef | grep 17085

cubrid 17085 1 2 13:25 ? 00:06:04 cub_server demodb

|

여기까지 개발환경 구축을 마쳤습니다.

이제부터 양방향 암호화 함수를 구현한 Java 프로그램을 다뤄보겠습니다.

Java SP는 Static 메소드만 호출할 수 있습니다.

그래서 Static 메소드에서 사용할 변수들을 Static 변수로 선언하고, Static 초기화 블럭에서 초기화했습니다.

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

|

public class CryptoTest_AES256 {

private static String keyFileName = "crypto-test_aes256.jck";

private static String keyPath = "/home/cubrid/keystore/";

private static String keyAlias = "crypto-test_aes256";

private static String keystorePassword = "keystorePassword";

private static String keyPassword = "keyPassword";

private static Key secretKey = null;

private static Cipher encryptCipher = null;

private static Cipher decryptCipher = null;

static {

try {

File keyFile = new File(keyPath + keyFileName);

InputStream inputStream = new FileInputStream(keyFile);

KeyStore keystore = KeyStore.getInstance("JCEKS");

keystore.load(inputStream, keystorePassword.toCharArray());

secretKey = keystore.getKey(keyAlias, keyPassword.toCharArray());

encryptCipher = Cipher.getInstance("AES/CBC/PKCS5Padding");

decryptCipher = Cipher.getInstance("AES/CBC/PKCS5Padding");

} catch ...

}

}

...

|

암/복호화를 위해서는 암호 키가 필요하고, 대칭키 블록 암호화 알고리즘에서는 암/복호화에 사용하는 암호 키가 동일해야 합니다.

JDK에는 keytool 이라는 암호 키와 인증서 등을 관리하기 위한 유틸리티가 포함되어 있습니다.

여기서는 keytool 유틸리를 사용해서 암호 키를 생성하고, 암호 키 저장소 파일에 저장하겠습니다.

-genseckey 옵션을 사용해서 $HOME/keystore 위치에 crypto-test_aes256.jck 라는 이름의 암호 키 저장소(이하 '키 저장소')와 암호 키를 만들어 줍니다.

-list 옵션으로 crypto-test_aes256.jck 파일에서 저장하고 있는 암호 키 리스트를 확인할 수 있습니다.

|

1

2

3

4

5

6

|

Shell> mkdir -p $HOME/keystore

Shell> cd $HOME/keystore

Shell> keytool -genseckey -keystore crypto-test_aes256.jck -storetype jceks -storepass keystorepassword -keyalg AES -keysize 256 -alias crypto-test_aes256 -keypass keypassword

Shell> keytool -v -list -keystore crypto-test_aes256.jck -storetype jceks

|

다시 Java 코드로 돌아와서 방금 만들었던 키 저장소를 가져오는 부분을 보겠습니다.

키 저장소를 가져올 때는 키 저장소 비밀번호가 필요합니다.

키 저장소에서는 암호 키를 가져올 때는 암호 키 이름과 암호 키 비밀번호가 필요합니다.

|

1

2

3

4

5

|

File keyFile = new File(keyPath + keyFileName);

InputStream inputStream = new FileInputStream(keyFile);

KeyStore keystore = KeyStore.getInstance("JCEKS");

keystore.load(inputStream, keystorePassword.toCharArray());

secretKey = keystore.getKey(keyAlias, keyPassword.toCharArray());

|

Cipher 클래스에서 암/복호화에 사용하는 인스턴스를 가져올 때 암호화 알고리즘을 포함하는 문자열을 전달인자로 주고 있습니다.

전달인자는 암호화 알고리즘, 운용 방식, 패딩 방식 등을 지정하고 있습니다.

암호화 알고리즘은 처음에 사용하기로 했던 AES 방식을 지정하고 있습니다.

운용 방식과 패딩 방식에 대해서는 잠시 설명이 필요합니다.

|

1

2

|

encryptCipher = Cipher.getInstance("AES/CBC/PKCS5Padding");

decryptCipher = Cipher.getInstance("AES/CBC/PKCS5Padding");

|

암/복호화에 대해 자세한 내용을 다룰 수는 없지만 블록 암호화 알고리즘에는 블록 암호 운용 방식이라는 것이 있습니다.

"암호학에서 블록 암호 운용 방식(영어: block cipher modes of operation)은 하나의 키 하에서 블록 암호를 반복적으로 안전하게 이용하게 하는 절차를 말한다. 블록 암호는 특정한 길이의 블록 단위로 동작하기 때문에, 가변 길이 데이터를 암호화하기 위해서는 먼저 이들을 단위 블록들로 나누어야 하며, 그리고 그 블록들을 어떻게 암호화할지를 정해야 하는데, 이때 블록들의 암호화 방식을 운용 방식으로 부른다. (위키백과 - 블록 암호 운용 방식)"

블록 암호 운용 방식에는 대표적으로 전자 코드북(ECB) 방식과 암호 블록 체인(CBC)(이하 'CBC') 방식이 있습니다.

전자 코드북(ECB) 방식은 보안에 취약하다는 얘기가 있어서 여기서는 많이 사용하고 있는 CBC 방식을 사용하겠습니다.

"전자 코드북은 모든 블록이 같은 암호화 키를 사용하기 때문에 보안에 취약하다. 만약 암호화 메시지를 여러 부분으로 나누었을 때 두 블록이 같은 값을 가진다면, 암호화한 결과 역시 같다. 이것은 공격자가 비슷한 메시지를 반복적으로 암호화하는 반복공격에도 취약한 성질을 가진다. (위키백과 - 블록 암호 운용 방식)"

"각 블록은 암호화되기 전에 이전 블록의 암호화 결과와 XOR되며, 첫 블록의 경우에는 초기화 벡터가 사용된다. 초기화 벡터가 같은 경우 출력 결과가 항상 같기 때문에, 매 암호화마다 다른 초기화 벡터를 사용해야 한다. CBC 방식은 현재 널리 사용되는 운용 방식 중 하나이다. (위키백과 - 블록 암호 운용 방식)"

패딩 방식은 암호화 하는 블록의 길이를 일정하게 맞추기 위한 것입니다.

AES/CBC를 사용할 경우 패딩 방식은 PKCS5Padding를 사용하도록 JDK에서 정하고 있습니다.

"패딩(padding)이란 블록암호 알고리즘에서 블록의 크기를 일정하게 맞추기 위해 빈 부분을 채워주는 것을 말한다. ECB(Electronic Code Book) 및 CBC(Cipher Block Chaining) 모드에서 AES 및 Triple DES와 같은 블록암호 알고리즘은 입력 내용이 블록 크기의 정확한 배수(64비트 또는 128비트)가 되어야 한다. 원문의 크기가 16바이트(64비트 또는 128비트)의 배수가 아니라면 마지막 블록은 16바이트보다 작은 크기가 된다. 이 때 마지막 블록의 빈 부분을 채워주는 방식을 패딩이라고 한다. (해시넷 - 패딩)"

다시 Java 코드로 돌아와서 암/복호화 할 때 호출하는 메소드는 executeEncrypt와 executeDecrypt 입니다.

하지만 실제로 암/복호화는 encrypt와 decrypt 메소드에서 합니다.

암/복호화 할 때는 byte[] 배열로 값을 주고 받아야 하는데 byte[] 배열을 String 타입에 그냥 저장할 경우 인코딩 문제가 발생했습니다.

그래서 byte[] 배열을 Base64로 인코딩, 디코딩 해서 encrypt와 decrypt로 전달하는 일을 executeEncrypt와 executeDecrypt에서 합니다.

|

1

2

3

4

5

6

7

8

9

10

11

12

|

public static String executeEncrypt(String plainString) {

byte[] ivEncryptByteArray = encrypt(plainString.getBytes(StandardCharsets.UTF_8));

return Base64.getEncoder().encodeToString(ivEncryptByteArray);

}

public static String executeDecrypt(String encryptString) {

byte[] ivEncryptByteArray = Base64.getDecoder().decode(encryptString.getBytes(StandardCharsets.UTF_8));

byte[] decryptByteArray = decrypt(ivEncryptByteArray);

return new String(decryptByteArray, StandardCharsets.UTF_8);

}

|

마지막을 실제로 암/복호화 하는 encrypt, decrypt 메소드입니다.

암/복호화는 encryptCipher, decryptCipher 인스턴스에서 doFinal() 메소드의 호출하는 것이 전부입니다.

그런대도 코드가 복잡해보이는 이유는 위에서 블록 암호 운용 방식을 다룰 때 CBC 방식에서 사용하는 초기화 벡터 때문입니다.

운용 방식으로 CBC 방식을 사용할 때 매 암호화마다 다른 초기화 벡터를 사용할 것을 권장하고 있습니다.

그래서 초기화 벡터를 매 암호화마다 변경해야 하는데 암호화 할 때 사용했던 초기화 벡터를 모르면 복호화 할 수 없습니다.

"An initialization vector has different security requirements than a key, so the IV usually does not need to be secret. However, in most cases, it is important that an initialization vector is never reused under the same key. (Wikipedia - Block cipher mode of operation - Initialization vector (IV))"

"초기화 벡터에는 키와 다른 보안 요구 사항이 있으므로 IV는 일반적으로 비밀이 될 필요가 없습니다. 그러나 대부분의 경우 초기화 키가 동일한 키에서 재사용되지 않는 것이 중요합니다."

다행이도 초기화 벡터는 공개해도 문제가 없기 때문에 암호화할 때 사용했던 초기화 벡터를 암호화한 값 앞에 붙이기로 했습니다.

그러면 매 암호화 시 초기화 벡터가 달라지더라도 암호화한 값에서 초기화 벡터를 분리해서 사용할 수 있어서 정상적으로 복호화할 수 있습니다.

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

|

public static byte[] encrypt(byte[] plainByteArray) {

SecureRandom secureRandom = new SecureRandom();

byte[] iv = new byte[16];

secureRandom.nextBytes(iv);

IvParameterSpec ivParameterSpec = new IvParameterSpec(iv);

byte[] encryptByteArray = null;

try {

encryptCipher.init(Cipher.ENCRYPT_MODE, secretKey, ivParameterSpec);

encryptByteArray = encryptCipher.doFinal(plainByteArray);

} catch ...

byte[] ivEncryptByteArray = new byte[iv.length + encryptByteArray.length];

System.arraycopy(iv, 0, ivEncryptByteArray, 0, iv.length);

System.arraycopy(encryptByteArray, 0, ivEncryptByteArray, iv.length, encryptByteArray.length);

return ivEncryptByteArray;

}

public static byte[] decrypt(byte[] ivEncryptByteArray) {

byte[] iv = new byte[16];

byte[] encryptByteArray = new byte[ivEncryptByteArray.length - iv.length];

System.arraycopy(ivEncryptByteArray, 0, iv, 0, iv.length);

System.arraycopy(ivEncryptByteArray, iv.length, encryptByteArray, 0, encryptByteArray.length);

IvParameterSpec ivParameterSpec = new IvParameterSpec(iv);

byte[] decryptByteArray = null;

try {

decryptCipher.init(Cipher.DECRYPT_MODE, secretKey, ivParameterSpec);

decryptByteArray = decryptCipher.doFinal(encryptByteArray);

} catch ...

return decryptByteArray;

}

|

Java 프로그램 코드는 여기서 끝입니다.

demodb의 java 디렉터리로 가서 코드를 저장하고, 컴파일하면 loadjava 유틸리티를 실행한 것과 동일해집니다.

|

1

2

3

4

5

6

7

|

Shell> cd $HOME/databases/demodb/java

Shell> vi CryptoTest_AES256.java

...

Shell> javac CryptoTest_AES256.java

|

CUBRID의 csql 유틸리티로 demodb에 접속해서 Java SP를 생성하고, 테스트해보겠습니다.

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

|

Shell> csql -u dba demodb

csql> CREATE FUNCTION encrypt (plain_string VARCHAR) RETURN VARCHAR AS LANGUAGE JAVA NAME 'CryptoTest_AES256.executeEncrypt(java.lang.String) return java.lang.String';

csql> CREATE FUNCTION decrypt (encrypt_string VARCHAR) RETURN VARCHAR AS LANGUAGE JAVA NAME 'CryptoTest_AES256.executeDecrypt(java.lang.String) return java.lang.String';

csql> create table t1 (c1 varchar);

csql> insert into t1 values (encrypt('CUBRID는 객체 관계형 데이터베이스 관리 시스템으로서, 데이터베이스 서버, 브로커, CUBRID 매니저로 구성된다.'));

1 row affected. (0.012436 sec) Committed.

csql> select decrypt(c1) from t1;

decrypt(c1)

======================

'CUBRID는 객체 관계형 데이터베이스 관리 시스템으로서, 데이터베이스 서버, 브로커, CUBRID 매니저로 구성된다.'

1 row selected. (0.015956 sec) Committed.

|

암/복호화가 정상적으로 잘 됩니다.

실제 운영 환경에 적용해서 사용할 수 있을지는 모르겠습니다.

암호화하지 못하는 값이 있는지, 성능에 문제는 없는지 많은 테스트가 필요합니다.

JDK에서 제공하는 keytool 유틸리티로 암호 키를 저장하는 방식도 안전성에 대한 검증이 필요한 부분입니다.

참고해서 사용하시는 분들이 계시다면 이러한 내용을 고려해주세요.

참고

1. 위키백과 - 블록 암호 운용 방식

2. Wikipedia - Block cipher mode of operation - Initialization vector (IV)

https://en.wikipedia.org/wiki/Block_cipher_mode_of_operation#Initialization_vector_.28IV.29

3. Java Cryptography Architecture - Standard Algorithm Name Documentation for JDK 8

https://docs.oracle.com/javase/8/docs/technotes/guides/security/StandardNames.html#Cipher

4. 해시넷 - 패딩

http://wiki.hash.kr/index.php/%ED%8C%A8%EB%94%A9

5. OpenJDK 8 Documentation

6. AES256 암호화시 java.security.InvalidKeyException: Illegal key size 해결방안

https://cornswrold.tistory.com/191

7. 안전한 암호화를 위한 AES 알고리즘에 대한 이해와 구현코드(Java, C#)

https://dailyworker.github.io/AES-Algorithm-and-Chiper-mode/